9 tendencias emergentes para observar en el control de acceso

Como beneficio adicional, las características y funcionalidades mejoradas hacen posible que los distribuidores e integradores brinden a sus clientes usuarios finales sistemas altamente avanzados que mejoran la seguridad y contribuyen a los objetivos operativos, al tiempo que se ajustan al tipo de presupuestos ajustados que se han convertido en algo común entre las organizaciones de todos los tipos.

Es emocionante observar el crecimiento de los sistemas de control de acceso, y es importante mantenerse actualizado sobre los últimos desarrollos. Para ayudar a planificar el futuro, aquí hay nueve tendencias que tendrán un impacto significativo en el espacio de control de acceso.

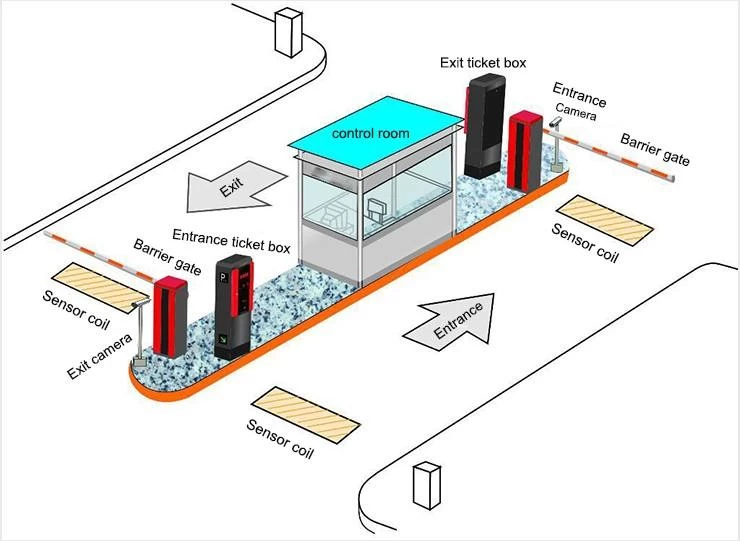

Sistemas en red

En los próximos años, los sistemas de control de acceso ya no serán discretos y separados de otras fuentes de datos, incluidos los sistemas de seguridad y no seguridad. En cambio, como sistemas en red, proporcionarán información e inteligencia en forma de datos que pueden contribuir al modelo emergente de análisis predictivo, lo que aumentará la capacidad de la industria para pasar de la seguridad reactiva a la proactiva.

Los sistemas integrados brindan a los usuarios la capacidad de utilizar una única plataforma de control para monitorear el estado de una instalación o ubicación e incluir datos de videovigilancia, gestión de video, gestión de visitantes, tiempo y asistencia, alarmas, imágenes fotográficas, credenciales, control de elevadores, control de edificios y muchos más sistemas. Esto es cierto para todos los sistemas basados en IP, a medida que Internet of Things madura y se desarrolla un software más potente para procesar y analizar la gran cantidad de datos generados.

Compatibilidad

Un área donde brillan los controladores basados en software y otras tecnologías es permitir a los usuarios finales proteger sus inversiones anteriores y futuras en control de acceso. Estas soluciones son compatibles con versiones anteriores, permitiendo los mejores sistemas y facilitando la uniformidad de las instalaciones nuevas o existentes.

Las nuevas adopciones llevan tiempo y, a medida que las tecnologías de control de acceso se vuelven más robustas y desempeñan un papel más importante en la seguridad y las operaciones, habrá largos períodos de tiempo cuando las soluciones existentes y nuevas deben coexistir. Por esta razón, es esencial que los nuevos sistemas y software sean compatibles con las inversiones en tecnología existentes. Los usuarios deben tener múltiples opciones disponibles para garantizar que las actualizaciones puedan satisfacer sus necesidades de seguridad al tiempo que se ajustan a las limitaciones presupuestarias.

Algunos fabricantes de control de acceso han abandonado esta capacidad de acomodar controladores y cableado heredados con su nuevo software, lo que desafortunadamente hace que las implementaciones de extracción y reemplazo sean la única opción para sus usuarios finales. La buena noticia es que hay tecnologías disponibles que permiten utilizar el cableado de par trenzado analógico existente con los protocolos 485 o 422 junto con los lectores instalados. Con estas soluciones, los únicos dispositivos que deben reemplazarse son los controladores. En algunos casos, incluso se pueden rediseñar en lugar de reemplazar, por lo que solo será necesario reemplazar el software centralizado instalado en la cabecera. Tomados individualmente o en grupo, estos avances tecnológicos pueden sumar grandes ahorros de tiempo y dinero, lo que hace que los distribuidores, integradores y usuarios finales estén muy contentos.

Control de acceso gestionado

Algunas soluciones de control de acceso basadas en software también son la clave para el desarrollo empresarial futuro con clientes que poseen sistemas más antiguos. Las soluciones de acceso compatibles con versiones anteriores proporcionan la arquitectura avanzada necesaria para permitir a los distribuidores e integradores ofrecer control de acceso como un servicio administrado. Esta oportunidad de generar ingresos mensuales recurrentes ahora es posible con la funcionalidad de múltiples clientes que es capaz de administrar y controlar múltiples sistemas en una única red troncal similar a la infraestructura que se encontraría en las instalaciones que albergan a múltiples inquilinos.

Accesorios

Los nuevos dispositivos de red vendrán preconfigurados para una configuración del sistema en el sitio, instalación de aplicaciones y personalización más fáciles y más eficientes. Por ejemplo, las capacidades integradas permitirán a los usuarios conectarse al dispositivo de red al iniciar un acceso directo desde cualquier PC conectada a la LAN. Esto reducirá en gran medida el tiempo de instalación al eliminar la necesidad de implementar o instalar software y servidores.

Más allá de la seguridad

Los sistemas de control de acceso basados en software están introduciendo un mayor potencial para contribuir a las operaciones comerciales al ir más allá del ámbito de la seguridad física convencional. Un ejemplo de este tipo de aplicación innovadora se puede ver en un sistema escolar que buscaba una mejor manera de administrar el tráfico de estudiantes entre una gran cantidad de aulas portátiles que estaban en uso durante la construcción de una nueva instalación. Una de las principales preocupaciones de la escuela era que los niños usaran los baños y otras instalaciones ubicadas en el edificio principal de la escuela durante el transcurso de la jornada escolar. Los administradores buscaron una forma de rastrear los movimientos de los estudiantes de manera eficiente para ir más allá del uso convencional de pases de pasillo escritos. En cambio, decidieron emitir dispositivos de proximidad para usar en lectores de acceso en las aulas y en todas las entradas al edificio principal de la escuela. Esto permite el monitoreo de las ubicaciones de los estudiantes, con una cantidad predeterminada de tiempo asignado para caminar desde su aula hasta el edificio principal y viceversa. Si un estudiante no puede informar dentro de ese período de tiempo asignado, el sistema emite una alerta general.

Inalámbrico / Wi-Fi

Como en casi todos los ámbitos de la vida, la tecnología inalámbrica y Wi-Fi está avanzando poco a poco en el espacio de control de acceso. Dado esto, es vital que los fabricantes dediquen atención y enfoque al desarrollo de lectores que puedan acomodar esta tecnología. Entre los muchos problemas que lo acompañan que podrían afectar esta tendencia se encuentran el nivel de integración con los sistemas PACS tradicionales y las preocupaciones de seguridad. Deben considerarse cuidadosamente al elegir, recomendar e implementar dispositivos inalámbricos.

Debido a que no existe una solución única para cada necesidad de control de acceso, las tecnologías cableadas e inalámbricas tendrán un lugar en el futuro. Por lo tanto, también es importante tener en cuenta cómo se conectarán y / o integrarán las tecnologías cableadas e inalámbricas, particularmente dado el crecimiento del modelo BYOD (traiga su propio dispositivo).

Móvil / NFC

Muchas de las nuevas tecnologías que finalmente darán nueva forma al mundo del control de acceso provienen directamente del mundo del consumidor; En particular, el sector del comercio minorista ha encontrado algunas aplicaciones increíblemente interesantes para NFC y otros datos basados en la ubicación. El cambio hacia la utilización de estas tecnologías ya está en marcha, y continuará creciendo y evolucionando de formas que no podemos predecir. Sin embargo, la adopción y la evolución llevan tiempo, y en lugar de saltar a aguas no probadas, es importante que los integradores de sistemas de seguridad y los usuarios finales reconozcan que la primera misión del control de acceso es mantener a las personas y la propiedad a salvo. Por lo tanto, si bien es importante que los fabricantes supervisen todas las tecnologías nuevas y emergentes disponibles, es aún más importante que busquemos solo aquellas que tengan sentido para nuestra industria sin perder de vista el objetivo principal del control de acceso.

Fusionándose con TI

Para aquellos en el espacio de TI, el control de acceso ha tenido tradicionalmente una definición muy diferente de la que tiene en el mundo de la seguridad física. Sin embargo, estas dos funciones, que una vez fueron administradas por entidades separadas, se están fusionando y se están convirtiendo en una sola disciplina. Para el control de acceso, es crucial reconocer la importancia de esta tendencia, y estos cambios deben incorporarse a los objetivos comerciales de las empresas. Ya no es suficiente simplemente proteger los activos físicos; La función del control de acceso es controlar el acceso a todos los activos de valor, incluida la información y otros activos relacionados con TI.

Normas

PSIA, ONVIF, asociaciones de la industria de seguridad y otros organismos han trabajado para avanzar en la noción de estándares para las tecnologías de seguridad, y estos son objetivos extremadamente positivos. Trabajar con docenas de fabricantes para lograr un consenso para estos estándares es un proceso complejo, pero la industria ciertamente reconoce que es en el mejor interés de los usuarios finales trabajar juntos para lograr este objetivo. Los estándares de control de acceso planificados y emergentes definitivamente están llegando, y a medida que se implementen, los usuarios finales se beneficiarán de la capacidad de usar las tecnologías y dispositivos de su elección para construir un sistema de acceso que se adapte a sus necesidades específicas de seguridad, presupuesto y otras.

Como puede ver, ciertamente hay muchos desarrollos interesantes y positivos que llegan al espacio de control de acceso. Estos desarrollos cambiarán la forma en que se diseñan, implementan y administran los sistemas de control de acceso, por lo que es crucial que los distribuidores e integradores conozcan y comprendan estas tendencias. Esto abrirá nuevas posibilidades para aumentar sus resultados mientras proporciona a sus clientes sistemas altamente avanzados que aumentan los niveles de seguridad al abordar los requisitos únicos de cada aplicación específica.