9 tendances émergentes à surveiller en contrôle d'accès

De plus, les revendeurs et les intégrateurs ont la possibilité, grâce à des fonctionnalités améliorées, de fournir à leurs clients finaux des systèmes très perfectionnés améliorant la sécurité et contribuant à la réalisation des objectifs opérationnels, tout en respectant les budgets serrés devenus courants tous les types.

La croissance des systèmes de contrôle d’accès est intéressante à regarder et il est important de rester au courant des derniers développements. Pour aider à planifier l'avenir, voici neuf tendances qui auront un impact significatif sur l'espace de contrôle d'accès.

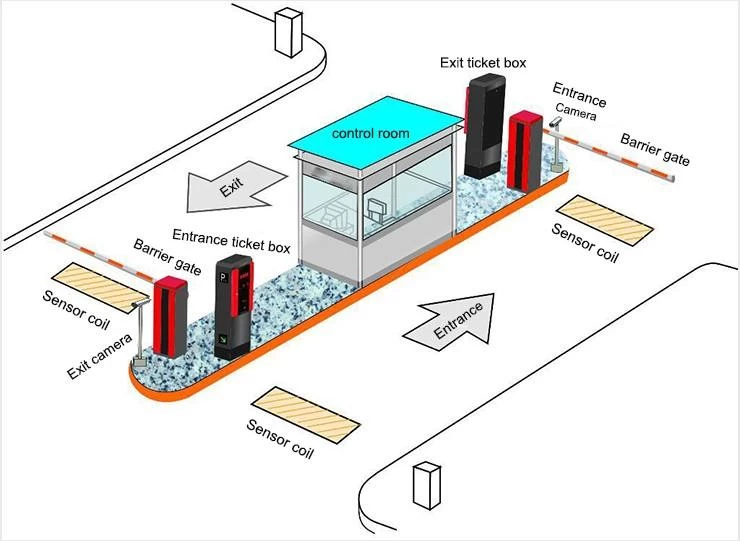

Systèmes en réseau

Dans les années à venir, les systèmes de contrôle d'accès ne resteront plus discrets et distincts des autres sources de données, y compris les systèmes de sécurité et les systèmes non sécurisés. Au lieu de cela, en tant que systèmes en réseau, ils fourniront des informations et des renseignements sous forme de données pouvant contribuer au nouveau modèle d’analyse prédictive, renforçant ainsi la capacité du secteur à passer d’une sécurité réactive à une sécurité proactive.

Les systèmes intégrés offrent aux utilisateurs la possibilité d’utiliser une seule plate-forme de contrôle pour surveiller l’état d’une installation ou d’un lieu et incluent des données de surveillance vidéo, de gestion vidéo, de gestion des visiteurs, d’horaires et de présence, d’alarmes, d’imagerie photo, de badges, de contrôle des ascenseurs, etc. contrôle de la construction et beaucoup plus de systèmes. Cela est vrai pour tous les systèmes IP, alors que l’Internet des objets évolue et que des logiciels plus puissants sont développés pour traiter et analyser la grande quantité de données générées.

Compatibilité

L'un des domaines dans lesquels les contrôleurs logiciels et autres technologies se démarquent consiste à permettre aux utilisateurs finaux de protéger leurs investissements antérieurs et futurs en matière de contrôle d'accès. Ces solutions sont rétrocompatibles, permettant des systèmes de pointe et facilitant l’uniformité des installations nouvelles ou existantes.

Les nouvelles adoptions prennent du temps et, à mesure que les technologies de contrôle d'accès deviennent plus robustes et jouent un rôle plus important dans la sécurité et les opérations, les solutions existantes et nouvelles devront nécessairement coexister pendant de longues périodes. Pour cette raison, il est essentiel que les nouveaux logiciels et systèmes soient rétro-compatibles avec les investissements technologiques existants. Les utilisateurs doivent disposer de plusieurs options pour s'assurer que les mises à niveau répondent à leurs besoins de sécurité tout en respectant les contraintes budgétaires.

Certains fabricants de contrôle d'accès ont abandonné cette possibilité pour prendre en charge les contrôleurs hérités et le câblage avec leur nouveau logiciel, ce qui rend malheureusement les déploiements rip et remplacement la seule option possible pour leurs utilisateurs finaux. La bonne nouvelle est qu’il existe des technologies permettant d’utiliser le câblage à paires torsadées analogiques avec protocoles 485 ou 422 avec des lecteurs installés. Avec ces solutions, les seuls périphériques à remplacer sont les contrôleurs. Dans certains cas, ils peuvent même être repensés plutôt que remplacés, de sorte que seul le logiciel centralisé installé en tête de réseau devra être remplacé. Prises isolément ou en tant que groupe, ces avancées technologiques peuvent permettre de réaliser d'importantes économies de temps et d'argent, ce qui rend les revendeurs, les intégrateurs et les utilisateurs finaux très satisfaits.

Contrôle d'accès géré

Certaines solutions de contrôle d'accès basées sur des logiciels constituent également la clé du développement commercial futur avec les clients propriétaires de systèmes plus anciens. Les solutions d'accès rétrocompatibles fournissent l'architecture avancée nécessaire pour permettre aux revendeurs et aux intégrateurs d'offrir un contrôle d'accès sous forme de service géré. Cette possibilité de générer des revenus mensuels récurrents est désormais possible avec une fonctionnalité multi-client capable de gérer et de contrôler plusieurs systèmes sur un seul réseau fédérateur similaire à l'infrastructure qui serait trouvée dans des installations hébergeant plusieurs locataires.

appareils électroménagers

De nouvelles appliances réseau seront préconfigurées pour une configuration du système sur site, une application et une personnalisation plus simples et plus efficaces. Par exemple, les fonctionnalités intégrées permettront aux utilisateurs de se connecter à l’appliance réseau en lançant un raccourci à partir de n’importe quel PC connecté à un réseau local. Cela réduira considérablement le temps d'installation en éliminant le besoin de déployer ou d'installer des logiciels et des serveurs.

Au-delà de la sécurité

Les systèmes de contrôle d'accès basés sur des logiciels offrent un potentiel accru de contribution aux opérations commerciales en allant au-delà du domaine de la sécurité physique conventionnel. Un exemple de ce type d’application innovante peut être observé dans un système scolaire qui cherchait un meilleur moyen de gérer le trafic des élèves entre un grand nombre de salles de classe portables utilisées lors de la construction d’une nouvelle installation. L’une des principales préoccupations de l’école concernait le fait que les enfants utilisaient des toilettes et d’autres installations situées dans le bâtiment principal pendant toute la journée scolaire. Les administrateurs ont cherché un moyen de suivre efficacement les mouvements des étudiants pour aller au-delà de l'utilisation conventionnelle des laissez-passer écrits. Au lieu de cela, ils ont décidé de distribuer des dispositifs de proximité destinés à être utilisés par les lecteurs d'accès dans les salles de classe et à toutes les entrées du bâtiment principal de l'école. Cela permet de surveiller les emplacements des élèves, avec un temps prédéterminé pour se rendre de la salle de classe au bâtiment principal et en revenir. Si un élève omet de faire rapport dans les délais impartis, le système émet une alerte générale.

Sans fil / Wi-Fi

Comme dans presque tous les domaines de la vie, la technologie sans fil et Wi-Fi s'introduit progressivement dans l'espace du contrôle d'accès. Dans ces conditions, il est essentiel que les fabricants s’intéressent au développement de lecteurs compatibles avec cette technologie. Parmi les nombreux problèmes qui pourraient éventuellement avoir une incidence sur cette tendance figurent le niveau d'intégration avec les systèmes PACS traditionnels et les problèmes de sécurité. Ceux-ci doivent être soigneusement pris en compte lors du choix, de la recommandation et du déploiement de périphériques sans fil.

Parce qu'il n'existe pas de solution unique pour tous les besoins en matière de contrôle d'accès, les technologies filaires et sans fil auront une place dans le futur. Par conséquent, il est également important d’examiner la manière dont les technologies filaires et sans fil créeront une interface et / ou une intégration, en particulier en raison de la croissance du modèle BYOD (apportez votre propre appareil).

Mobile / NFC

Bon nombre des nouvelles technologies qui finiront par remodeler le monde du contrôle d'accès proviennent directement du monde de la consommation; le secteur de la vente au détail a notamment trouvé des applications extrêmement intéressantes pour NFC et d'autres données basées sur la localisation. Le passage à l'utilisation de ces technologies est déjà en cours et il continuera de croître et d'évoluer d'une manière imprévisible. L'adoption et l'évolution prennent du temps, cependant, et plutôt que de sauter dans des eaux non testées, il est important que les intégrateurs de systèmes de sécurité et les utilisateurs finaux reconnaissent que la mission première du contrôle d'accès est de protéger les personnes et les biens. Par conséquent, s'il est important que les fabricants surveillent toutes les technologies nouvelles et émergentes disponibles, il est encore plus important de ne rechercher que celles qui ont un sens pour notre industrie sans perdre de vue l'objectif principal du contrôle d'accès.

Fusion avec l'informatique

Pour les informaticiens, la définition du contrôle d'accès est traditionnellement très différente de celle du monde de la sécurité physique. Cependant, ces deux fonctions, qui étaient autrefois gérées par des entités distinctes, fusionnent et deviennent une seule discipline. Pour le contrôle d’accès, il est crucial de reconnaître l’importance de cette tendance et de l’intégrer dans les objectifs commerciaux des entreprises. Il ne suffit plus de simplement protéger les biens matériels; le rôle du contrôle d'accès est de contrôler l'accès à tous les actifs de valeur, y compris les informations et autres actifs liés à l'informatique.

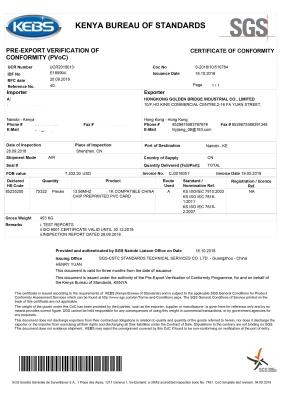

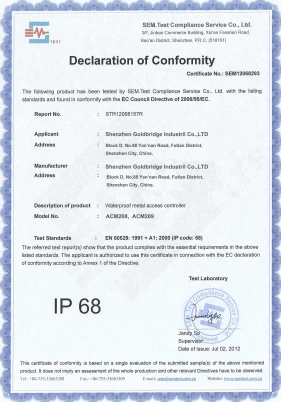

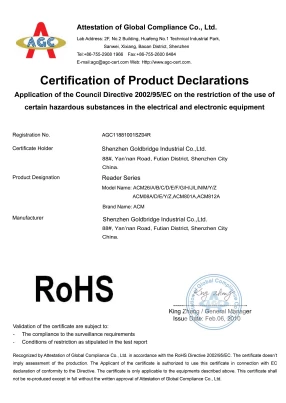

Normes

PSIA, ONVIF, des associations du secteur de la sécurité et d’autres organismes ont œuvré pour faire progresser la notion de normes pour les technologies de sécurité, objectifs extrêmement positifs. Travailler avec des dizaines de fabricants pour parvenir à un consensus sur ces normes est un processus complexe, mais l'industrie reconnaît certainement qu'il est dans l'intérêt des utilisateurs finaux de travailler ensemble pour atteindre cet objectif. Les normes de contrôle d'accès planifiées et émergentes sont définitivement à venir et, une fois mises en œuvre, les utilisateurs finaux bénéficieront de la possibilité d'utiliser les technologies et les périphériques de leur choix pour créer un système d'accès répondant à leurs besoins spécifiques en matière de sécurité, de budget et autres.

Comme vous pouvez le constater, de nombreux développements positifs et passionnants s’annoncent dans le domaine du contrôle d’accès. Ces développements vont changer la manière dont les systèmes de contrôle d'accès sont conçus, déployés et gérés, il est donc essentiel que les revendeurs et les intégrateurs soient conscients de ces tendances et les aident à mieux les comprendre. Cela ouvrira de nouvelles possibilités pour augmenter leurs résultats nets tout en fournissant à leurs clients des systèmes très avancés qui augmentent les niveaux de sécurité en répondant aux exigences uniques de chaque application spécifique.