9 tendências emergentes para assistir no controle de acesso

Como bônus adicional, os recursos e funcionalidades aprimorados possibilitam que os revendedores e integradores forneçam aos clientes usuários finais sistemas altamente avançados que melhoram a segurança e contribuem para as metas operacionais, ao mesmo tempo em que se encaixam nos orçamentos apertados que se tornaram comuns entre as organizações de usuários. todos os tipos.

O crescimento dos sistemas de controle de acesso é interessante de assistir e é importante manter-se atualizado sobre os últimos desenvolvimentos. Para ajudar a planejar o futuro, aqui estão nove tendências que terão um impacto significativo no espaço de controle de acesso.

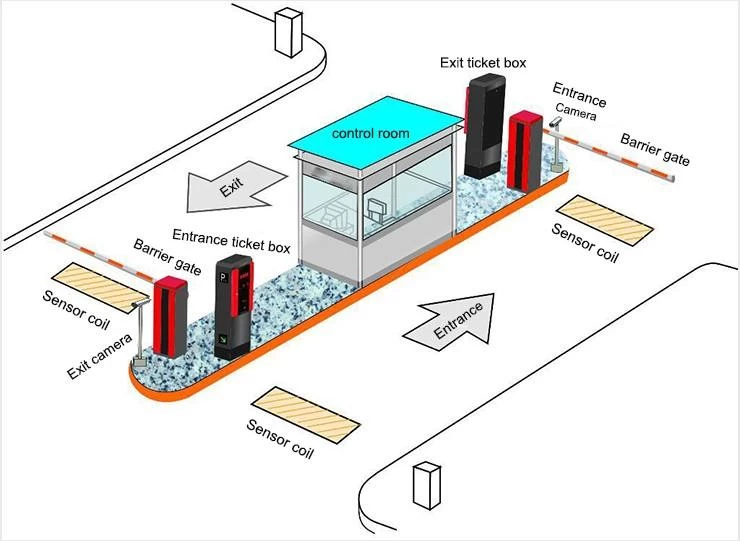

Sistemas em Rede

Nos próximos anos, os sistemas de controle de acesso não permanecerão mais distintos e separados de outras fontes de dados, incluindo sistemas de segurança e não relacionados à segurança. Em vez disso, como sistemas em rede, eles fornecerão informações e inteligência na forma de dados que podem contribuir para o modelo emergente de análise preditiva, aumentando, assim, a capacidade do setor de passar da segurança reativa para a pró-ativa.

Os sistemas integrados fornecem aos usuários a capacidade de utilizar uma única plataforma de controle para monitorar o estado de uma instalação ou local e incluir dados de videovigilância, gerenciamento de vídeo, gerenciamento de visitantes, horários e presenças, alarmes, foto-imagem, badging, controle de elevador controle de construção e muitos outros sistemas. Isso vale para todos os sistemas baseados em IP, à medida que a Internet das Coisas amadurece e um software mais poderoso é desenvolvido para processar e analisar a grande quantidade de dados gerados.

Compatibilidade

Uma área em que os controladores baseados em software e outras tecnologias se destacam é permitir que os usuários finais protejam seus investimentos anteriores e futuros no controle de acesso. Essas soluções são compatíveis com versões anteriores, habilitando os melhores sistemas e facilitando a uniformidade em instalações novas ou existentes.

As novas adoções levam tempo, e à medida que as tecnologias de controle de acesso se tornam mais robustas e desempenham um papel maior na segurança e nas operações, haverá longos períodos em que as soluções existentes e novas devem coexistir. Por esse motivo, é essencial que os novos softwares e sistemas sejam compatíveis com os investimentos em tecnologia existentes. Os usuários devem ter várias opções disponíveis para garantir que as atualizações atendam às suas necessidades de segurança e, ao mesmo tempo, se ajustem às restrições orçamentárias.

Alguns fabricantes de controle de acesso abandonaram essa capacidade de acomodar controladores legados e cabeamento com seu novo software, o que infelizmente faz com que o processo de extração e substituição de implementações seja a única opção para seus usuários finais. A boa notícia é que existem tecnologias disponíveis que permitem que o cabeamento de par trançado analógico existente com protocolos 485 ou 422 seja usado junto com os leitores instalados. Com essas soluções, os únicos dispositivos que precisam ser substituídos são os controladores. Em alguns casos, eles podem até ser reprojetados em vez de substituídos, de modo que somente o software centralizado instalado na extremidade da cabeça precisará ser substituído. Tomados singularmente ou em grupo, esses avanços tecnológicos podem resultar em grandes economias de tempo e dinheiro, o que torna os revendedores, integradores e usuários finais muito felizes.

Controle de acesso gerenciado

Algumas soluções de controle de acesso baseadas em software também detêm a chave para o desenvolvimento de negócios futuros com clientes que possuem sistemas mais antigos. As soluções de acesso compatíveis com versões anteriores fornecem a arquitetura avançada necessária para permitir que revendedores e integradores ofereçam controle de acesso como um serviço gerenciado. Essa oportunidade de gerar receitas mensais recorrentes agora é possível com a funcionalidade de vários clientes que é capaz de gerenciar e controlar vários sistemas em um único backbone, semelhante à infraestrutura que seria encontrada em instalações que abrigam vários inquilinos.

Eletrodomésticos

Os novos dispositivos de rede virão pré-configurados para configuração do sistema no local mais fácil e mais eficiente, instalação e personalização de aplicativos. Por exemplo, os recursos integrados permitem que os usuários se conectem ao dispositivo de rede iniciando um atalho de qualquer PC conectado à LAN. Isso reduzirá bastante o tempo de instalação, eliminando a necessidade de implantar ou instalar software e servidores.

Além da segurança

Os sistemas de controle de acesso baseados em software estão introduzindo um maior potencial para contribuir para as operações de negócios indo além do domínio da segurança física convencional. Um exemplo desse tipo de aplicativo inovador pode ser visto em um sistema escolar que estava procurando uma maneira melhor de gerenciar o tráfego de alunos entre um grande número de salas de aula portáteis que estavam em uso durante a construção de uma nova instalação. Uma das principais preocupações da escola era com as crianças que usavam banheiros e outras instalações localizadas no prédio principal da escola durante o dia letivo. Os administradores procuraram uma maneira de rastrear os movimentos dos alunos de forma eficiente para ir além do uso convencional de passagens escritas. Em vez disso, eles decidiram lançar dispositivos de proximidade para uso em leitores de acesso nas salas de aula e em todas as entradas do prédio principal da escola. Isso permite monitorar a localização dos alunos, com um tempo predeterminado de tempo para caminhar da sala de aula até o prédio principal e vice-versa. Se um aluno não reportar dentro desse prazo, o sistema emitirá um alerta geral.

Sem fio / Wi-Fi

Como em quase todas as esferas da vida, a tecnologia sem fio e Wi-Fi está avançando lentamente no espaço de controle de acesso. Sendo assim, é vital que os fabricantes dediquem atenção e foco ao desenvolvimento de leitores que possam acomodar essa tecnologia. Entre os muitos problemas que podem afetar essa tendência estão o nível de integração com os sistemas PACS tradicionais e as preocupações de segurança. Estes devem ser cuidadosamente considerados ao escolher, recomendar e implantar dispositivos sem fio.

Como não existe uma solução única para todas as necessidades de controle de acesso, as tecnologias com fio e sem fio terão um lugar no futuro. Portanto, também é importante considerar como as tecnologias com fio e sem fio irão interagir e / ou integrar, especialmente considerando o crescimento do modelo BYOD (traga seu próprio dispositivo).

Móvel / NFC

Muitas das novas tecnologias que finalmente irão remodelar o mundo do controle de acesso vêm diretamente do mundo do consumidor; notavelmente o setor de comércio varejista encontrou alguns aplicativos incrivelmente interessantes para NFC e outros dados baseados em localização. A mudança para a utilização dessas tecnologias já está em andamento, e continuará a crescer e evoluir de maneiras que não podemos prever. Adoção e evolução levam tempo, porém, e em vez de pular em águas não testadas, é importante que integradores de sistemas de segurança e usuários finais reconheçam que a primeira missão do controle de acesso é manter pessoas e propriedades seguras. Portanto, embora seja importante que os fabricantes monitorem todas as tecnologias novas e emergentes disponíveis, é ainda mais importante buscar apenas as que fazem sentido para nossa indústria sem perder de vista o objetivo principal do controle de acesso.

Mesclando com TI

Para aqueles no espaço de TI, o controle de acesso tradicionalmente tem uma definição muito diferente da que existe no mundo da segurança física. No entanto, essas duas funções, que antes eram gerenciadas por entidades separadas, estão se fundindo e se tornando uma única disciplina. Para o controle de acesso, reconhecer a importância dessa tendência é crucial e essas mudanças devem ser incorporadas nos objetivos de negócios das empresas. Não é mais suficiente simplesmente proteger os ativos físicos; o papel do controle de acesso é controlar o acesso a todos os ativos de valor, incluindo informações e outros ativos relacionados à TI.

Padrões

A PSIA, ONVIF, associações do setor de segurança e outros órgãos têm trabalhado para promover a noção de padrões para tecnologias de segurança, e esses são objetivos extremamente positivos. Trabalhar com dezenas de fabricantes para criar consenso para esses padrões é um processo complexo, mas a indústria certamente reconhece que é do interesse dos usuários finais trabalhar juntos para atingir esse objetivo. Os padrões de controle de acesso planejados e emergentes estão definitivamente chegando e, à medida que forem implementados, os usuários finais se beneficiarão da capacidade de usar tecnologias e dispositivos de sua escolha para construir um sistema de acesso adequado às suas necessidades específicas de segurança, orçamentárias e outras.

Como você pode ver, há certamente muitos desenvolvimentos interessantes e positivos chegando ao espaço de controle de acesso. Esses desenvolvimentos vão mudar a forma como os sistemas de controle de acesso são projetados, implantados e gerenciados, por isso é crucial que os revendedores e integradores estejam cientes e construam seu entendimento sobre essas tendências. Isso abrirá novas possibilidades para aumentar os lucros e, ao mesmo tempo, fornecerá aos clientes sistemas altamente avançados que aumentam os níveis de segurança, atendendo aos requisitos exclusivos de cada aplicativo específico.