9 aufkommende Trends für die Zugangskontrolle

Als zusätzlichen Bonus ermöglichen erweiterte Funktionen und Funktionalitäten Händlern und Integratoren, ihren Endbenutzerkunden hochmoderne Systeme zur Verfügung zu stellen, die die Sicherheit verbessern und zur Erreichung der operativen Ziele beitragen alle Arten.

Das Wachstum der Zugangskontrollsysteme ist aufregend zu beobachten und es ist wichtig, über die neuesten Entwicklungen auf dem Laufenden zu bleiben. Um die Zukunft besser planen zu können, sind hier neun Trends aufgeführt, die erhebliche Auswirkungen auf den Zugriffskontrollbereich haben werden.

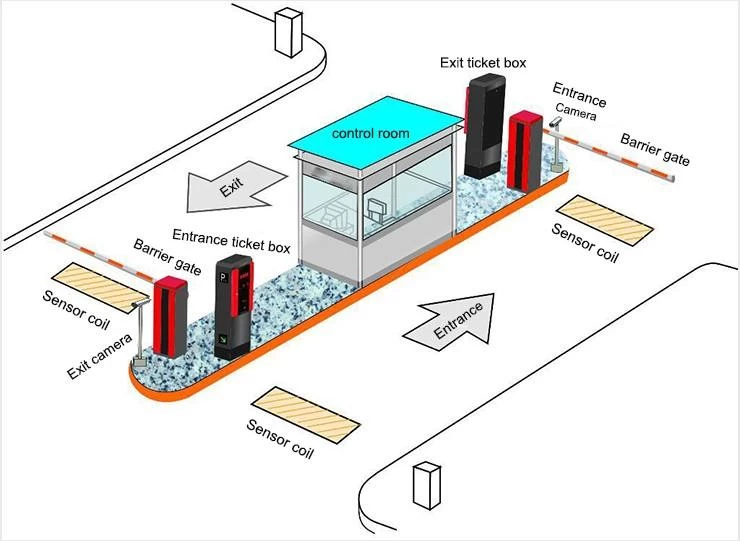

Vernetzte Systeme

In den kommenden Jahren werden Zugangskontrollsysteme nicht länger diskret und von anderen Datenquellen, einschließlich Sicherheits- und Nicht-Sicherheitssystemen, getrennt bleiben. Stattdessen werden sie als vernetzte Systeme Informationen und Informationen in Form von Daten bereitstellen, die zum aufkommenden Modell der Predictive Analytics beitragen können, und so die Fähigkeit der Branche fördern, von reaktiver zu proaktiver Sicherheit überzugehen.

Integrierte Systeme bieten Benutzern die Möglichkeit, den Status einer Einrichtung oder eines Standorts über eine einzige Steuerungsplattform zu überwachen. Dazu gehören Daten aus Videoüberwachung, Videoverwaltung, Besucherverwaltung, Zeiterfassung, Alarme, Fotoaufnahmen, Ausweise und Aufzugssteuerung. Gebäudesteuerung und viele weitere Systeme. Dies gilt für alle IP-basierten Systeme, da das Internet der Dinge ausgereift ist und leistungsfähigere Software zur Verarbeitung und Analyse der großen Datenmenge entwickelt wird.

Kompatibilität

Ein Bereich, in dem softwarebasierte Steuerungen und andere Technologien eine herausragende Rolle spielen, besteht darin, Endbenutzern den Schutz ihrer vorherigen und zukünftigen Investitionen in die Zugangskontrolle zu ermöglichen. Diese Lösungen sind abwärtskompatibel und ermöglichen Best-of-Breed-Systeme sowie eine Vereinheitlichung neuer oder bestehender Installationen.

Neueinführungen brauchen Zeit, und da Zugangskontrolltechnologien robuster werden und eine größere Rolle für Sicherheit und Betrieb spielen, wird es lange Zeiträume geben, in denen bestehende und neue Lösungen nebeneinander existieren müssen. Aus diesem Grund ist es wichtig, dass neue Software und Systeme mit vorhandenen Technologieinvestitionen abwärtskompatibel sind. Benutzern müssen mehrere Optionen zur Verfügung stehen, um sicherzustellen, dass Upgrades ihre Sicherheitsanforderungen erfüllen und gleichzeitig den Budgetbeschränkungen gerecht werden.

Einige Hersteller von Zugangskontrollsystemen haben diese Möglichkeit aufgegeben, um ältere Controller und Verkabelungen mit ihrer neuen Software unterzubringen. Leider ist das Kopieren und Ersetzen von Bereitstellungen die einzige Option für ihre Endbenutzer. Die gute Nachricht ist, dass es Technologien gibt, mit denen vorhandene analoge Twisted-Pair-Kabel mit 485- oder 422-Protokollen zusammen mit installierten Lesegeräten verwendet werden können. Bei diesen Lösungen müssen nur die Controller ausgetauscht werden. In einigen Fällen können sie sogar überarbeitet und nicht ersetzt werden, sodass nur die zentral am Kopfende installierte Software ersetzt werden muss. Alleine oder als Gruppe können diese technologischen Fortschritte zu erheblichen Zeit- und Kosteneinsparungen führen, die Händler, Integratoren und Endbenutzer sehr glücklich machen.

Managed Access Control

Einige softwarebasierte Zugriffskontrolllösungen sind auch der Schlüssel für die zukünftige Geschäftsentwicklung mit Kunden, die ältere Systeme besitzen. Abwärtskompatible Zugriffslösungen bieten die fortschrittliche Architektur, die Händler und Integratoren benötigen, um die Zugriffssteuerung als verwalteten Dienst anzubieten. Diese Möglichkeit, wiederkehrende monatliche Einnahmen zu generieren, ist jetzt mit Funktionen für mehrere Clients möglich, mit denen mehrere Systeme über ein einziges Backbone verwaltet und gesteuert werden können, ähnlich der Infrastruktur in Einrichtungen, in denen mehrere Mandanten untergebracht sind.

Haushaltsgeräte

Neue Netzwerk-Appliances werden für eine einfachere und effizientere Systemeinrichtung, Anwendungsinstallation und -anpassung vor Ort vorkonfiguriert. Mit den integrierten Funktionen können Benutzer beispielsweise eine Verbindung zur Netzwerk-Appliance herstellen, indem sie eine Verknüpfung von jedem mit dem LAN verbundenen PC aus starten. Dadurch wird die Installationszeit erheblich verkürzt, da Software und Server nicht mehr bereitgestellt oder installiert werden müssen.

Jenseits der Sicherheit

Softwarebasierte Zugriffskontrollsysteme bieten ein größeres Potenzial für einen Beitrag zum Geschäftsbetrieb, indem sie über den Bereich der herkömmlichen physischen Sicherheit hinausgehen. Ein Beispiel für diese Art von innovativer Anwendung ist ein Schulsystem, das nach einer besseren Möglichkeit suchte, den Schülerverkehr zwischen einer großen Anzahl von tragbaren Klassenzimmern zu verwalten, die beim Bau einer neuen Einrichtung verwendet wurden. Eines der Hauptanliegen der Schule war, dass die Kinder während des gesamten Schultages Toiletten und andere Einrichtungen im Hauptschulgebäude nutzen. Die Administratoren suchten nach einer Möglichkeit, Studentenbewegungen effizient zu verfolgen, um über die herkömmliche Verwendung von schriftlichen Hallenausweisen hinauszugehen. Stattdessen beschlossen sie, Näherungsgeräte für Zutrittsleser in den Klassenzimmern und an allen Eingängen des Hauptschulgebäudes auszustellen. Auf diese Weise können die Standorte der Schüler überwacht werden, wobei eine festgelegte Zeitspanne für den Weg vom Klassenzimmer zum Hauptgebäude und zurück vorgesehen ist. Wenn ein Schüler nicht innerhalb dieses zugewiesenen Zeitrahmens Bericht erstattet, gibt das System eine allgemeine Warnung aus.

Wireless / Wi-Fi

Wie in fast allen Lebensbereichen dringt die Wireless- und Wi-Fi-Technologie langsam in den Bereich der Zugangskontrolle ein. Vor diesem Hintergrund ist es wichtig, dass die Hersteller der Entwicklung von Lesern, die diese Technologie unterstützen, Aufmerksamkeit widmen und sich darauf konzentrieren. Zu den zahlreichen Begleitproblemen, die sich möglicherweise auf diesen Trend auswirken könnten, zählen der Grad der Integration in herkömmliche PACS-Systeme und die Sicherheitsbedenken. Diese müssen bei der Auswahl, Empfehlung und Bereitstellung von drahtlosen Geräten sorgfältig berücksichtigt werden.

Da es keine einheitliche Lösung für alle Anforderungen an die Zugangskontrolle gibt, werden sowohl kabelgebundene als auch kabellose Technologien einen Platz in der Zukunft haben. Daher ist es auch wichtig zu überlegen, wie sich drahtgebundene und drahtlose Technologien verbinden und / oder integrieren lassen, insbesondere angesichts des Wachstums des BYOD-Modells (bringen Sie Ihr eigenes Gerät mit).

Mobil / NFC

Viele der neuen Technologien, die letztendlich die Welt der Zugangskontrolle verändern werden, kommen direkt von den Verbrauchern. Insbesondere der Einzelhandel hat einige unglaublich interessante Anwendungen für NFC und andere standortbezogene Daten gefunden. Die Umstellung auf die Nutzung dieser Technologien ist bereits im Gange, und sie wird weiter wachsen und sich auf eine Weise entwickeln, die wir unmöglich vorhersagen können. Annahme und Entwicklung brauchen jedoch Zeit, und anstatt in ungeprüfte Gewässer zu springen, ist es für Sicherheitssystemintegratoren und Endbenutzer wichtig zu erkennen, dass die erste Mission der Zugangskontrolle darin besteht, die Sicherheit von Personen und Eigentum zu gewährleisten. Während es für Hersteller wichtig ist, alle verfügbaren neuen und aufkommenden Technologien zu überwachen, ist es umso wichtiger, dass wir nur diejenigen verfolgen, die für unsere Branche sinnvoll sind, ohne das Hauptziel der Zugangskontrolle aus den Augen zu verlieren.

Mit der IT verschmelzen

Für diejenigen im IT-Bereich hat die Zugangskontrolle traditionell eine ganz andere Definition als in der Welt der physischen Sicherheit. Diese beiden Funktionen, die früher von getrennten Einheiten verwaltet wurden, verschmelzen jedoch und werden zu einer einzigen Disziplin. Für die Zugangskontrolle ist es entscheidend, die Bedeutung dieses Trends zu erkennen, und diese Änderungen müssen in die Geschäftsziele der Unternehmen einfließen. Es reicht nicht mehr aus, nur physische Vermögenswerte zu schützen. Die Rolle der Zugriffskontrolle besteht in der Kontrolle des Zugriffs auf alle wertvollen Assets, einschließlich Informationen und anderer IT-bezogener Assets.

Standards

PSIA, ONVIF, Verbände der Sicherheitsbranche und andere Gremien haben daran gearbeitet, den Standard für Sicherheitstechnologien voranzutreiben. Dies sind äußerst positive Ziele. Die Zusammenarbeit mit Dutzenden von Herstellern, um einen Konsens für diese Standards zu erzielen, ist ein komplexer Prozess, aber die Branche erkennt zweifellos an, dass es im besten Interesse der Endverbraucher ist, zusammenzuarbeiten, um dieses Ziel zu erreichen. Geplante und aufkommende Standards für die Zugangskontrolle werden definitiv in Kürze eingeführt. Endbenutzer werden von der Möglichkeit profitieren, mithilfe von Technologien und Geräten ihrer Wahl ein Zugangssystem zu erstellen, das ihren spezifischen Sicherheits-, Budget- und sonstigen Anforderungen entspricht.

Wie Sie sehen, gibt es auf dem Gebiet der Zugangskontrolle mit Sicherheit viele aufregende und positive Entwicklungen. Diese Entwicklungen werden die Art und Weise verändern, in der Zugangskontrollsysteme entworfen, bereitgestellt und verwaltet werden. Daher ist es für Händler und Integratoren von entscheidender Bedeutung, diese Trends zu kennen und besser zu verstehen. Dies wird neue Möglichkeiten eröffnen, um das Endergebnis zu steigern und gleichzeitig den Kunden hochmoderne Systeme zur Verfügung zu stellen, die das Sicherheitsniveau erhöhen, indem sie auf die spezifischen Anforderungen der jeweiligen Anwendung eingehen.