9 الاتجاهات الناشئة لمشاهدة في التحكم في الوصول

على سبيل المكافأة الإضافية ، تتيح الميزات والوظائف المحسّنة للتجار والوكلاء تزويد عملاءهم النهائيين بأنظمة متطورة للغاية تعمل على تحسين الأمن والمساهمة في تحقيق الأهداف التشغيلية مع توفيرها ضمن نوع الميزانيات الضيقة التي أصبحت شائعة بين مؤسسات كل الانواع.

إن نمو أنظمة التحكم في الوصول أمر مثير للمشاهدة ، ومن المهم أن تظل على علم بآخر التطورات. للمساعدة في التخطيط للمستقبل ، إليك تسعة اتجاهات سيكون لها تأثير كبير على مساحة التحكم في الوصول.

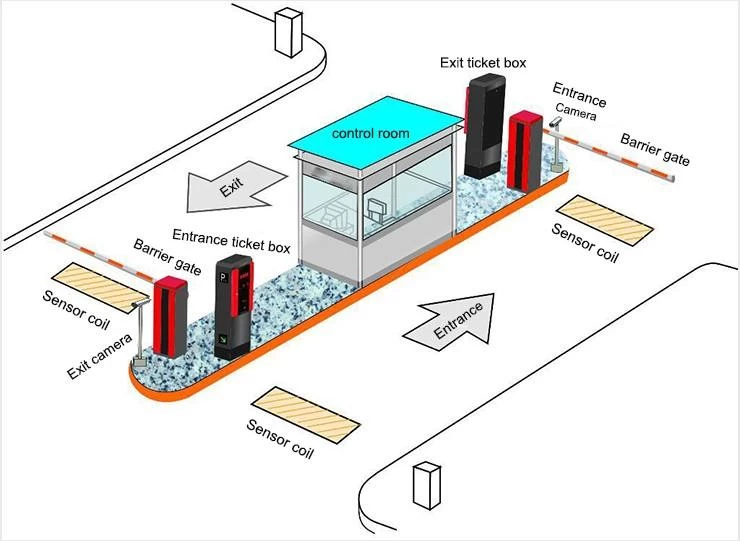

نظم الشبكات

في السنوات المقبلة ، لن تظل أنظمة التحكم في الوصول منفصلة ومنفصلة عن مصادر البيانات الأخرى ، بما في ذلك أنظمة الأمن وغير الأمنية. وبدلاً من ذلك ، باعتبارهم أنظمة شبكية ، فإنهم سيقدمون المعلومات والذكاء في شكل بيانات يمكن أن تسهم في النموذج الناشئ للتحليلات التنبؤية ، مما يعزز قدرة الصناعة على الانتقال من الأمان التفاعلي إلى الأمن الاستباقي.

توفر الأنظمة المتكاملة للمستخدمين القدرة على استخدام منصة تحكم واحدة لمراقبة حالة المنشأة أو الموقع وتتضمن بيانات من المراقبة بالفيديو ، وإدارة الفيديو ، وإدارة الزوار ، والوقت والحضور ، وأجهزة الإنذار ، وتصوير الصور ، والشارات ، والتحكم في المصعد ، بناء السيطرة والعديد من النظم. هذا صحيح بالنسبة لجميع الأنظمة القائمة على بروتوكول الإنترنت ، حيث ينضج إنترنت الأشياء ويتم تطوير برامج أكثر قوة لمعالجة وتحليل كمية هائلة من البيانات التي تم إنشاؤها.

التوافق

يتمثل أحد المجالات التي تتألق فيها وحدات التحكم المستندة إلى البرامج والتقنيات الأخرى في السماح للمستخدمين النهائيين بحماية استثماراتهم السابقة والمستقبلية في التحكم في الوصول. هذه الحلول متوافقة مع الإصدارات السابقة ، وتمكِّن الأنظمة الأفضل من نوعها وتضفي مزيدًا من السهولة على التوحيد على المنشآت الجديدة أو الحالية.

تستغرق عمليات التبني الجديدة وقتًا ، ومع زيادة قوة تقنيات التحكم في الوصول وتلعب دورًا أكبر في الأمن والعمليات ، ستكون هناك فترات طويلة من الوقت يجب أن تتعايش فيها الحلول الحالية والجديدة. لهذا السبب ، من الضروري أن تكون البرامج والأنظمة الجديدة متوافقة مع استثمارات التكنولوجيا الحالية. يجب أن يتوفر لدى المستخدمين خيارات متعددة لضمان أن ترقيات يمكن أن تلبي احتياجاتهم الأمنية في حين تتلاءم مع قيود الميزانية.

لقد تخلت بعض الشركات المصنعة للتحكم في الوصول عن هذه القدرة على استيعاب وحدات التحكم القديمة والأسلاك مع برامجها الجديدة ، مما يجعل من المؤسف جعل التمزق واستبدال عمليات النشر الخيار الوحيد لمستخدميها النهائيين. والخبر السار هو أن هناك تقنيات متاحة تسمح باستخدام كابلات زوجية ملتوية تناظرية حالية مع بروتوكولات 485 أو 422 مع قارئات مثبتة. مع هذه الحلول ، فإن الأجهزة الوحيدة التي يجب استبدالها هي وحدات التحكم. في بعض الحالات ، يمكن إعادة تصميمها بدلاً من استبدالها ، لذا يجب استبدال البرامج المركزية المثبتة في نهاية الرأس فقط. إذا تم أخذ هذه التطورات التكنولوجية بشكل فردي أو كمجموعة ، فيمكن أن تضيف ما يصل إلى وفورات كبيرة من الوقت والمال ، مما يجعل التجار والمتكاملين والمستخدمين النهائيين سعداء للغاية.

التحكم في الوصول المدارة

بعض حلول التحكم في الوصول القائمة على البرمجيات هي أيضًا المفتاح لتطوير الأعمال في المستقبل مع العملاء الذين يمتلكون أنظمة أقدم. توفر حلول الوصول المتوافقة إلى الوراء البنية المتقدمة اللازمة للسماح للتجار والوكلاء بتقديم التحكم في الوصول كخدمة مُدارة. أصبحت هذه الفرصة لتوليد إيرادات شهرية متكررة ممكنة الآن من خلال وظائف متعددة العملاء تكون قادرة على إدارة أنظمة متعددة والتحكم فيها عبر عمود فقري واحد مماثل للبنية التحتية التي يمكن العثور عليها في المرافق التي تضم مستأجرين متعددين.

الأجهزة

ستتم تهيئة أجهزة الشبكة الجديدة مسبقًا لإعداد النظام في الموقع بشكل أسهل وأكثر كفاءة وتثبيت التطبيقات والتخصيص. على سبيل المثال ، ستسمح الإمكانات الموجودة على متن الطائرة للمستخدمين بالاتصال بجهاز الشبكة عن طريق تشغيل اختصار من أي جهاز كمبيوتر متصل بشبكة LAN. سيؤدي ذلك إلى تقليل وقت التثبيت إلى حد كبير عن طريق التخلص من الحاجة إلى نشر أو تثبيت البرامج والخوادم.

وراء الأمن

تقدم أنظمة التحكم في الوصول القائمة على البرمجيات إمكانات أكبر للمساهمة في العمليات التجارية من خلال تجاوز مجال الأمان المادي التقليدي. يمكن رؤية أحد أمثلة هذا النوع من التطبيقات المبتكرة في نظام مدرسي يبحث عن طريقة أفضل لإدارة حركة الطلاب بين عدد كبير من الفصول الدراسية المحمولة التي كانت قيد الاستخدام أثناء بناء منشأة جديدة. كان أحد الاهتمامات الرئيسية للمدرسة هو استخدام الأطفال للمراحيض والمرافق الأخرى التي كانت موجودة في مبنى المدرسة الرئيسي طوال اليوم الدراسي. بحث المسؤولون عن طريقة لتتبع حركات الطلاب بكفاءة لتجاوز الاستخدام التقليدي لتصاريح القاعة المكتوبة. بدلاً من ذلك ، قرروا إصدار أجهزة قرب لاستخدامها في الوصول إلى القراء في الفصول الدراسية وفي جميع مداخل مبنى المدرسة الرئيسي. يتيح ذلك مراقبة مواقع الطلاب ، مع تخصيص فترة زمنية محددة مسبقًا للمشي من الفصل الدراسي إلى المبنى الرئيسي والظهر. إذا فشل الطالب في الإبلاغ مرة أخرى خلال هذا الإطار الزمني المخصص ، يصدر النظام تنبيهًا عامًا.

اللاسلكية / واي فاي

كما هو الحال في جميع مناحي الحياة تقريبًا ، بدأت تقنية الاتصال اللاسلكي والواي فاي في الوصول إلى مساحة التحكم في الوصول. بالنظر إلى ذلك ، من الضروري أن يكرس المصنِّعون الاهتمام والتركيز على تطوير قارئات يمكنها استيعاب هذه التكنولوجيا. من بين العديد من المشكلات المصاحبة التي قد تؤثر على هذا الاتجاه ، مستوى التكامل مع أنظمة PACS التقليدية ومخاوف السلامة. يجب مراعاة هذه الأمور بعناية عند اختيار الأجهزة اللاسلكية والتوصية بها ونشرها.

نظرًا لعدم وجود حل واحد يناسب الجميع لكل احتياجات التحكم في الوصول ، فستكون لكل من التقنيات السلكية واللاسلكية مكانًا في المستقبل. لذلك من المهم أيضًا التفكير في كيفية ربط و / أو دمج التقنيات السلكية واللاسلكية ، لا سيما بالنظر إلى نمو نموذج BYOD (إحضار جهازك الخاص).

موبايل / NFC

العديد من التقنيات الجديدة التي ستعيد تشكيل عالم التحكم في الوصول تأتي في النهاية مباشرة من عالم المستهلك ؛ لا سيما قطاع تجارة التجزئة قد وجد بعض التطبيقات المثيرة للاهتمام بشكل لا يصدق ل NFC وغيرها من البيانات المستندة إلى الموقع. إن التحول نحو استخدام هذه التقنيات جاري بالفعل ، وسوف يستمر في النمو والتطور بطرق لا يمكننا التنبؤ بها. يستغرق التبني والتطور بعض الوقت ، وبدلاً من القفز إلى المياه غير المختبرة ، من المهم أن يدرك تكامل الأنظمة الأمنية والمستخدمون النهائيون أن المهمة الأولى للتحكم في الوصول هي الحفاظ على سلامة الأفراد والممتلكات. لذلك ، على الرغم من أنه من المهم للمصنعين مراقبة كل التقنيات الجديدة والناشئة المتاحة ، إلا أنه من الأهمية بمكان أن نتابع فقط تلك التي لها معنى لصناعتنا دون إغفال الهدف الرئيسي المتمثل في التحكم في الوصول.

دمج مع تكنولوجيا المعلومات

بالنسبة لأولئك الموجودين في مجال تكنولوجيا المعلومات ، فإن التحكم في الوصول كان له عادة تعريف مختلف تمامًا عن تعريفه في عالم الأمان المادي. ومع ذلك ، فإن هاتين الوظيفتين ، اللتين تم إدارتهما من قبل من قبل كيانات منفصلة ، يتم دمجهما ويصبحان مجالًا واحدًا. من أجل التحكم في الوصول ، يعد إدراك أهمية هذا الاتجاه أمرًا ضروريًا ، ويجب دمج هذه التغييرات في أهداف أعمال الشركات. لم يعد يكفي لحماية الأصول المادية ببساطة ؛ دور التحكم في الوصول هو التحكم في الوصول إلى جميع الأصول ذات القيمة ، بما في ذلك المعلومات وغيرها من الأصول ذات الصلة بتكنولوجيا المعلومات.

المعايير

لقد عملت كل من PSIA و ONVIF ورابطات صناعة الأمن والهيئات الأخرى على تعزيز مفهوم المعايير الخاصة بتكنولوجيات الأمان ، وهذه أهداف إيجابية للغاية. يعد العمل مع العشرات من الشركات المصنعة للتوصل إلى توافق في الآراء بشأن هذه المعايير عملية معقدة ، لكن الصناعة تدرك بالتأكيد أنه من مصلحة المستخدمين النهائيين العمل معًا لتحقيق هذا الهدف. تأتي بالتأكيد معايير التحكم في الوصول المخطط والناشئة ، ومع تطبيقها ، سيستفيد المستخدمون النهائيون من القدرة على استخدام التقنيات والأجهزة التي يختارونها لبناء نظام وصول يلائم احتياجاتهم الخاصة من الأمن والميزانية وغيرها.

كما ترون ، هناك بالتأكيد الكثير من التطورات المثيرة والإيجابية التي تصل إلى مساحة التحكم في الوصول. ستعمل هذه التطورات على تغيير الطريقة التي يتم بها تصميم أنظمة التحكم في الوصول ونشرها وإدارتها ، لذلك من الأهمية بمكان أن يكون المتعاملون والتكاملون على دراية بهذه الاتجاهات وأن يبنوا فهمهم لها. سيؤدي هذا إلى فتح إمكانيات جديدة لتنمية أرباحها مع تزويد عملائها بأنظمة متطورة للغاية تعمل على زيادة مستويات الأمان من خلال تلبية المتطلبات الفريدة لكل تطبيق محدد.