Les capacités de sécurité de la technologie des cartes à puce sans contact

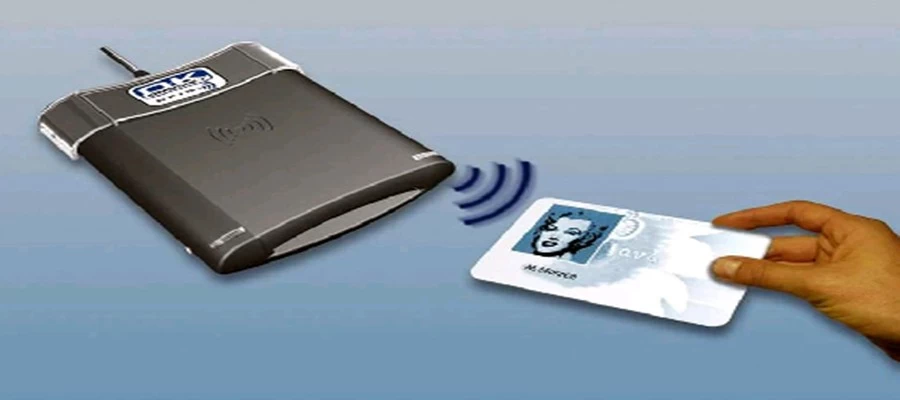

Les appareils utilisant la technologie des cartes à puce sans contact technologie RFID, mais, de par leur conception, ils fonctionnent à courte portée (moins de 4 pouces) et peuvent prendre en charge les capacités de sécurité équivalentes d'une puce de carte à puce à contact (voir ci-dessous). Les cartes à puce, appareils et lecteurs sans contact sont conformes aux normes internationales ISO/IEC 14443 et ISO/IEC 7816, et peuvent mettre en œuvre une variété de protocoles cryptographiques standard de l'industrie (par exemple, AES, 3DES, RSA, ECC).

La puce intelligente sans contact comprend un microcontrôleur sécurisé par carte à puce et une mémoire interne et possède des attributs uniques qui manquent aux étiquettes RFID, c'est-à-dire la capacité de gérer, de stocker et de fournir un accès sécurisé aux données sur la carte, d'exécuter des fonctions complexes (par exemple, le cryptage et le cryptage). authentification mutuelle) et interagissez intelligemment via RF avec un lecteur sans contact. Les applications utilisant des cartes à puce et des appareils sans contact prennent en charge de nombreuses fonctionnalités de sécurité qui garantissent l'intégrité, la confidentialité et la confidentialité des informations stockées ou transmises, notamment les suivantes :

- Authentification mutuelle. Pour les applications nécessitant un accès sécurisé par carte, le dispositif basé sur une carte à puce sans contact peut vérifier que le lecteur est authentique et peut prouver sa propre authenticité au lecteur avant de commencer une transaction sécurisée.

- Forte sécurité des informations. Pour les applications nécessitant une protection complète des données, les informations stockées sur des cartes ou des documents utilisant la technologie de carte à puce sans contact peuvent être cryptées et la communication entre le dispositif basé sur une carte à puce sans contact et le lecteur peut être cryptée pour empêcher toute écoute clandestine.

- Forte sécurité des appareils sans contact. Comme les cartes à puce à contact,ACM La technologie des cartes à puce sans contact est extrêmement difficile à dupliquer ou à falsifier et possède une résistance intégrée à la falsification.

- Accès aux informations authentifié et autorisé. La capacité de la carte à puce ou du dispositif sans contact à traiter les informations et à réagir à son environnement lui permet de fournir de manière unique un accès aux informations authentifiés et de protéger la confidentialité des informations personnelles.

- Prise en charge de l'authentification biométrique. Pour les systèmes d’identification humaine qui nécessitent le plus haut degré de sécurité et de confidentialité, la technologie des cartes à puce peut être mise en œuvre en combinaison avec la technologie biométrique.

- Fort soutien à la confidentialité des informations. L'utilisation de la technologie des cartes à puce sans contact renforce la capacité d'un système à protéger la vie privée des individus.

Il est important de noter que la confidentialité et la sécurité des informations doivent être conçues dans une application au niveau du système par l'organisation émettant l'appareil, la carte ou le document sans contact. Il est essentiel que les organisations émettrices mettent en place les politiques appropriées pour prendre en charge les exigences de sécurité et de confidentialité de l'application déployée, puis mettent en œuvre la technologie appropriée qui offre ces fonctionnalités. La capacité de la technologie des cartes à puce sans contact à prendre en charge un large éventail de fonctionnalités de sécurité offre aux organisations la flexibilité nécessaire pour mettre en œuvre un niveau de sécurité proportionné au risque attendu dans l'application.